INFORME: Próxima generación de hackers se centrará en las debilidades de las criptomonedas

Si los delincuentes no pueden acceder a las claves de firma, entonces no hay amenaza. Si los delincuentes solo pueden acceder a algunas de las claves (para operadores con múltiples validadores), es posible que la amenaza no sea lucrativa.

Redacción | Primer Informe

En mayo de 2023, el gobierno de la ciudad de Dallas se vio enormemente afectado por un ataque de ransomware. Los ataques de ransomware se denominan así porque los piratas informáticos detrás de ellos cifran datos vitales y exigen un rescate para descifrar la información.

El ataque en Dallas detuvo las audiencias, los juicios y el servicio de jurado, y el eventual cierre del edificio del Tribunal Municipal de Dallas. También tuvo un efecto indirecto en actividades policiales más amplias, ya que la escasez de recursos afectó la capacidad de ofrecer, por ejemplo, programas juveniles de verano. Los delincuentes amenazaron con publicar datos confidenciales, incluida información personal, casos judiciales, identidades de prisioneros y documentos gubernamentales.

Uno podría imaginar que un ataque al gobierno de una ciudad y a la fuerza policial que causara una perturbación generalizada y prolongada sería noticia de primera plana. Pero los ataques de ransomware son ahora tan comunes y rutinarios que la mayoría pasan sin apenas atención. Una excepción notable ocurrió en mayo y junio de 2023, cuando los piratas informáticos explotaron una vulnerabilidad en la aplicación de transferencia de archivos Moveit que provocó el robo de datos de cientos de organizaciones de todo el mundo. Ese ataque acaparó los titulares, tal vez debido a las víctimas de alto perfil, entre las que se informó que se encontraban British Airways, la BBC y la cadena de farmacias Boots.

Según una encuesta reciente, los pagos de ransomware casi se han duplicado a 1,5 millones de dólares durante el año pasado, siendo las organizaciones con mayores ingresos las que tienen más probabilidades de pagar a los atacantes. Sophos, una empresa británica de ciberseguridad, descubrió que el pago promedio por ransomware aumentó de 812.000 dólares el año anterior. El pago promedio de las organizaciones del Reino Unido en 2023 fue incluso mayor que el promedio mundial, de 2,1 millones de dólares.

Mientras tanto, en 2022, el Centro Nacional de Seguridad Cibernética (NCSC) emitió una nueva guía instando a las organizaciones a reforzar sus defensas en medio de temores de más ataques cibernéticos patrocinados por el Estado relacionados con el conflicto en Ucrania. Se produce tras una serie de ciberataques en Ucrania en los que se sospecha que está implicada Rusia, algo que Moscú niega.

En realidad, no pasa una semana sin que se produzcan ataques que afecten a gobiernos, escuelas, hospitales, empresas y organizaciones benéficas de todo el mundo. Estos ataques tienen importantes costos financieros y sociales. Pueden afectar a pequeñas empresas, así como a grandes corporaciones, y pueden ser particularmente devastadoras para quienes están involucradas.

Actualmente se reconoce ampliamente que el ransomware es una gran amenaza y un desafío para la sociedad moderna.

Sin embargo, hace diez años no era más que una posibilidad teórica y una amenaza de nicho. La forma en que ha evolucionado rápidamente, alimentando la criminalidad y causando daños incalculables, debería ser motivo de gran preocupación. El “modelo de negocio” del ransomware se ha vuelto cada vez más sofisticado con, por ejemplo, avances en los vectores de ataque del malware, las estrategias de negociación y la estructura de la propia empresa criminal.

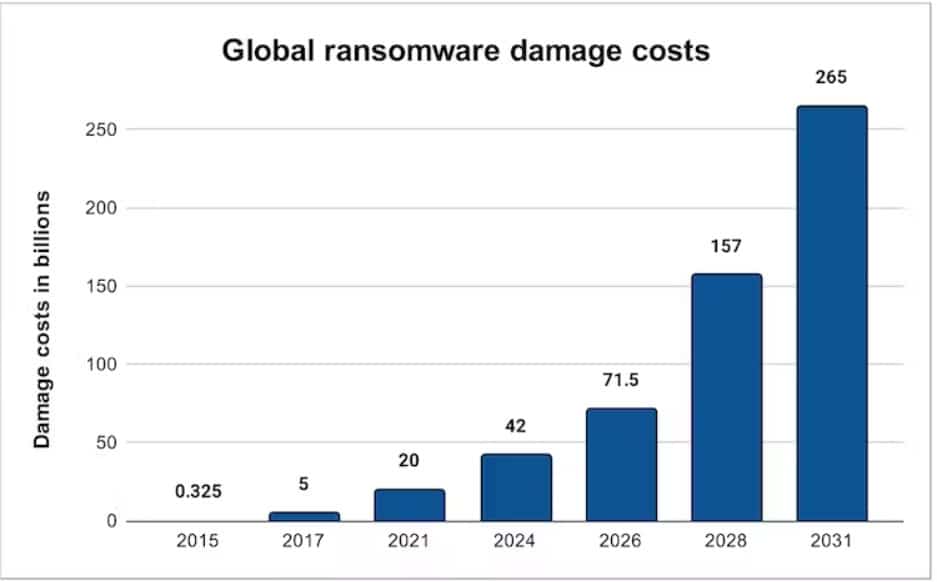

Hay muchas expectativas de que los delincuentes sigan adaptando sus estrategias y causando daños generalizados durante muchos años. Por eso es vital que estudiemos la amenaza del ransomware y nos anticipemos a estas tácticas para mitigar la amenaza a largo plazo.

Predicción de los costos globales de daños por ransomware – fuente: Cyber Security Ventures

Durante muchos años, nuestra investigación ha buscado anticiparse a esta amenaza en evolución explorando nuevas estrategias que los delincuentes de ransomware pueden utilizar para extorsionar a las víctimas. El objetivo es advertir y adelantarse al juego, sin identificar detalles que puedan ser utilizados por los delincuentes. En nuestra última investigación, que ha sido revisada por pares y se publicará como parte de la Conferencia Internacional sobre Disponibilidad, Confiabilidad y Seguridad (ARES), hemos identificado una nueva amenaza que explota las vulnerabilidades de las criptomonedas.

LEA TAMBIÉN: La advertencia del FBI contra el uso de estaciones públicas de recarga de teléfonos

¿Qué es el ransomware?

El ransomware puede significar cosas sutilmente diferentes en diferentes contextos. En 1996, Adam Young y Mordechai “Moti” Yung de la Universidad de Columbia describieron la forma básica de un ataque de ransomware de la siguiente manera:

Los delincuentes violan las defensas de ciberseguridad de la víctima (ya sea mediante tácticas como correos electrónicos de phishing o utilizando un empleado interno o deshonesto). Una vez que los delincuentes han violado las defensas de la víctima, implementan el ransomware. Su función principal es cifrar los archivos de la víctima con una clave privada (que puede considerarse como una larga cadena de caracteres) para bloquear el acceso de la víctima a sus archivos. La tercera etapa de un ataque comienza ahora cuando el delincuente exige un rescate por la clave privada.

La simple realidad es que muchas víctimas pagan el rescate, con rescates potencialmente de millones de dólares.

Utilizando esta caracterización básica del ransomware es posible distinguir diferentes tipos de ataque. En un extremo están los ataques de “bajo nivel” en los que los archivos no están cifrados o los delincuentes no intentan obtener rescates. Pero en el otro extremo, los atacantes hacen esfuerzos considerables para maximizar la interrupción y obtener un rescate.

El ataque de ransomware WannaCry en mayo de 2017 es un ejemplo de ello. El ataque, vinculado al gobierno de Corea del Norte, no hizo ningún intento real de obtener rescates de las víctimas. Sin embargo, provocó una perturbación generalizada en todo el mundo, incluido el NHS del Reino Unido, y algunas organizaciones de modelización de riesgos de ciberseguridad incluso afirmaron que las pérdidas económicas globales ascendían a miles de millones.

Es difícil discernir el motivo en este caso, pero, en términos generales, la intención política o un simple error por parte de los atacantes pueden contribuir a la falta de una extracción coherente de valor mediante la extorsión.

Nuestra investigación se centra en el segundo extremo de los ataques de ransomware, en el que los delincuentes buscan obtener dinero de sus víctimas. Esto no excluye un motivo político. De hecho, hay pruebas de vínculos entre los principales grupos de ransomware y el Estado ruso. Podemos distinguir el grado en que los ataques de ransomware están motivados por una ganancia financiera observando el esfuerzo invertido en la negociación, la voluntad de apoyar o facilitar el pago del rescate y la presencia de servicios de lavado de dinero. Al invertir en herramientas y servicios que facilitan el pago del rescate y su conversión a moneda fiduciaria, los atacantes señalan sus motivos financieros.

El impacto de los ataques

Como muestra el ataque al gobierno de la ciudad de Dallas, los impactos financieros y sociales de los ataques de ransomware pueden ser diversos y graves.

Los ataques de ransomware de alto impacto, como el que tuvo como objetivo Colonial Oil en mayo de 2021 y dejó fuera de línea un importante oleoducto de combustible de EE.UU., son obviamente peligrosos para la continuidad de servicios vitales.

En enero de 2023, se produjo un ataque de ransomware al Royal Mail en el Reino Unido que provocó la suspensión de las entregas internacionales. Fue necesario más de un mes para que los niveles de servicio volvieran a la normalidad. Este ataque habría tenido un impacto directo significativo en los ingresos y la reputación del Royal Mail. Pero, quizás lo más importante, afectó a todas las pequeñas empresas y a las personas que dependen de él.

En mayo de 2021, el Servicio Nacional de Salud irlandés sufrió un ataque de ransomware. Esto afectó todos los aspectos de la atención al paciente con una cancelación generalizada de citas. El Taoiseach Micheál Martin afirmó: “Es un ataque impactante contra un servicio de salud, pero fundamentalmente contra los pacientes y el público irlandés”. Según los informes, también se filtraron datos confidenciales. El impacto financiero del ataque podría alcanzar los 100 millones de euros. Sin embargo, esto no tiene en cuenta el impacto psicológico y de salud para los pacientes y médicos afectados por la perturbación.

Además de los servicios de salud, la educación también ha sido un objetivo principal. Por ejemplo, en enero de 2023, una escuela en Guilford, Reino Unido, sufrió un ataque en el que los delincuentes amenazaron con publicar datos confidenciales, incluidos informes de protección e información sobre niños vulnerables.

Los ataques también se programan para maximizar la perturbación. Por ejemplo, un ataque en junio de 2023 a una escuela en Dorchester, Reino Unido, dejó a la escuela sin poder utilizar el correo electrónico ni acceder a los servicios durante el período principal de exámenes. Esto puede tener un profundo impacto en el bienestar y el rendimiento educativo de los niños.

Estos ejemplos no son de ninguna manera exhaustivos. Muchos ataques, por ejemplo, se dirigen directamente a empresas y organizaciones benéficas que son demasiado pequeñas para llamar la atención. El impacto en una pequeña empresa, en términos de interrupción del negocio, pérdida de reputación y el costo psicológico de enfrentar las consecuencias de un ataque, puede ser devastador. A modo de ejemplo, una encuesta realizada en 2021 encontró que el 34% de las empresas del Reino Unido que sufrieron un ataque de ransomware cerraron posteriormente. Y muchas de las empresas que continuaron operando aún tuvieron que despedir personal.

Comenzó con los disquetes

Los orígenes del ransomware generalmente se remontan al virus troyano AIDS o PC Cyborg en la década de 1980. En este caso, las víctimas que insertaran un disquete en su computadora encontrarían posteriormente sus archivos cifrados y se les solicitaría un pago. Se distribuyeron discos a los asistentes y personas interesadas en conferencias específicas, quienes luego intentarían acceder al disco para completar una encuesta, infectándose en lugar de ello con el troyano. Los archivos de las computadoras afectadas se cifraron utilizando una clave almacenada localmente en cada máquina de destino. En principio, una víctima podría haber restablecido el acceso a sus archivos utilizando esta clave. Sin embargo, es posible que la víctima no supiera que podía hacer esto, ya que incluso ahora, el conocimiento técnico de criptografía no es común entre la mayoría de los usuarios de PC.

Finalmente, las fuerzas del orden rastrearon los disquetes hasta un biólogo evolutivo enseñado en Harvard llamado Joseph Popp, que estaba realizando investigaciones sobre el SIDA en ese momento. Fue arrestado y acusado de múltiples cargos de chantaje, y algunos le atribuyen ser el inventor del ransomware. Nadie sabe exactamente qué provocó que Popp hiciera lo que hizo.

Muchas de las primeras versiones de ransomware eran sistemas criptográficos bastante básicos que sufrían varios problemas relacionados con la facilidad de encontrar la información clave que el delincuente intentaba ocultar a la víctima. Esta es una de las razones por las que el ransomware realmente alcanzó la mayoría de edad con el ataque CryptoLocker en 2013 y 2014.

CryptoLocker fue el primer virus de ataque ransomware técnicamente sólido que se distribuyó en masa. Miles de víctimas vieron sus archivos cifrados por ransomware al que no se le podía aplicar ingeniería inversa. Las claves privadas, utilizadas en el cifrado, estaban en manos del atacante y las víctimas no podían restaurar el acceso a sus archivos sin ellas. Se exigieron rescates de entre 300 y 600 dólares estadounidenses y se estima que los delincuentes se salieron con la suya con alrededor de 3 millones de dólares. Cryptolocker finalmente se cerró en 2014 luego de una operación que involucró a múltiples agencias policiales internacionales.

CryptoLocker fue fundamental para demostrar que los delincuentes podían ganar grandes cantidades de dinero con el ransomware. Posteriormente se produjo una explosión de nuevas variantes y nuevos tipos. También hubo una evolución significativa en las estrategias utilizadas por los delincuentes.

Extorsión estándar y doble

Un avance importante fue la aparición del ransomware como servicio. Este es un término para los mercados en la web oscura a través de los cuales los delincuentes pueden obtener y utilizar ransomware «disponible en el mercado» sin necesidad de habilidades informáticas avanzadas, mientras que los proveedores de ransomware se quedan con una parte de las ganancias.

Las investigaciones han demostrado que la web oscura es el “salvaje oeste no regulado de Internet” y un refugio seguro para que los delincuentes se comuniquen e intercambien bienes y servicios ilegales. Es de fácil acceso y, con la ayuda de la tecnología de anonimización y las monedas digitales, allí prospera una economía sumergida global. Se estima que se gastaron allí mil millones de dólares solo durante los primeros nueve meses de 2019, según la Agencia de Aplicación de la Ley de la Unión Europea.

Con el ransomware como servicio (Raas), se redujo la barrera de entrada para los aspirantes a ciberdelincuentes, tanto en términos de costo como de habilidad.

Según el modelo Raas, la experiencia la proporcionan los proveedores que desarrollan el malware, mientras que los propios atacantes pueden ser relativamente inexpertos. Esto también tiene el efecto de compartimentar el riesgo: el arresto de ciberdelincuentes que utilizan ransomware ya no amenaza a toda la cadena de suministro, lo que permite que continúen los ataques lanzados por otros grupos.

También hemos visto un alejamiento de los ataques masivos de phishing, como CryptoLocker, que alcanzó a más de 250.000 sistemas, hacia ataques más dirigidos. Eso ha significado un enfoque cada vez mayor en las organizaciones con ingresos para pagar grandes rescates. Organizaciones multinacionales, firmas legales, escuelas, universidades, hospitales y proveedores de atención médica se han convertido en objetivos principales, así como muchas pequeñas y microempresas y organizaciones benéficas.

Un desarrollo más reciente en ransomware, como Netwalker, REvil/Sodinokibi, ha sido la amenaza de doble extorsión. Aquí es donde los delincuentes no sólo cifran archivos sino que también extraen datos copiándolos. Luego tienen el potencial de filtrar o publicar información potencialmente sensible e importante.

Un ejemplo de esto ocurrió en 2020, cuando una de las mayores empresas de software, Software AG, fue atacada por un ransomware de doble extorsión llamado Clop. Se informó que los atacantes habían solicitado un pago de rescate excepcionalmente alto de 20 millones de dólares (alrededor de £15,7 millones), que Software AG se negó a pagar. Esto llevó a los atacantes a publicar datos confidenciales de la empresa en la web oscura. Esto proporciona a los delincuentes dos fuentes de influencia: pueden pedir un rescate por la clave privada para descifrar archivos y pueden pedir un rescate para detener la publicación de datos confidenciales.

La doble extorsión cambia el modelo de negocio del ransomware de formas interesantes. En particular, con el ransomware estándar, existe un incentivo relativamente sencillo para que la víctima pague un rescate por el acceso a la clave privada si eso permite descifrar los archivos, y no puede acceder a los archivos por ningún otro medio. La víctima “sólo” necesita confiar en que el ciberdelincuente le dará la clave y que ésta funcionará.

¿‘Honor’ entre ladrones?

Pero con la exfiltración de datos, por el contrario, no es obvio qué obtiene la víctima a cambio de pagar el rescate. Los delincuentes todavía tienen los datos confidenciales y aún pueden publicarlos cuando quieran. De hecho, podrían pedir rescates posteriores para no publicar los archivos.

Por lo tanto, para que la exfiltración de datos sea una estrategia comercial viable, los delincuentes deben construirse una reputación creíble de “cumplir” los pagos de rescate. Podría decirse que esto ha llevado a un ecosistema de ransomware normalizado.

Por ejemplo, los negociadores de rescates son contratistas privados y, en algunos casos, como parte de un acuerdo de seguro cibernético, se les exige que brinden experiencia en la gestión de situaciones de crisis que involucran ransomware. Cuando se les indique, facilitarán los pagos de rescate negociados. Dentro de este ecosistema, algunas bandas criminales de ransomware se han ganado la reputación de no publicar datos (o al menos retrasar la publicación) si se paga un rescate.

En términos más generales, el cifrado, descifrado o exfiltración de archivos suele ser una tarea difícil y costosa para los delincuentes. Es mucho más sencillo eliminar los archivos y luego afirmar que han sido cifrados o extraídos y exigir un rescate. Sin embargo, si las víctimas sospechan que no recuperarán la clave de descifrado o los datos cifrados, no pagarán el rescate. Y aquellos que pagan un rescate y no reciben nada a cambio pueden revelar ese hecho. Es probable que esto afecte la “reputación” del atacante y la probabilidad de futuros pagos de rescate. En pocas palabras, vale la pena jugar “limpio” en el mundo de la extorsión y los ataques de rescate.

Así que en menos de diez años hemos visto la amenaza de ransomware evolucionar enormemente desde el CryptoLocker de escala relativamente baja hasta un negocio multimillonario que involucra bandas criminales organizadas y estrategias sofisticadas. A partir de 2020, los incidentes de ransomware y las consiguientes pérdidas aparentemente han aumentado en otro orden de magnitud. El ransomware se ha vuelto demasiado grande para ignorarlo y ahora es una gran preocupación para los gobiernos y las autoridades.

Amenazas de extorsión criptográfica

Por muy devastador que se haya vuelto el ransomware, la amenaza inevitablemente evolucionará aún más, a medida que los delincuentes desarrollen nuevas técnicas de extorsión. Como ya se mencionó, un tema clave en nuestra investigación colectiva durante los últimos diez años ha sido intentar anticiparse a las posibles estrategias que los delincuentes pueden emplear para estar a la vanguardia.

Nuestra investigación ahora se centra en la próxima generación de ransomware, que creemos incluirá variantes centradas en las criptomonedas y los «mecanismos de consenso» utilizados en ellas.

Un mecanismo de consenso es cualquier método (normalmente algorítmico) utilizado para lograr acuerdos, confianza y seguridad en una red informática descentralizada.

Específicamente, las criptomonedas utilizan cada vez más el llamado mecanismo de consenso de «prueba de participación», en el que los inversores apuestan importantes sumas de dinero para validar las transacciones criptográficas. Estas apuestas son vulnerables a la extorsión por parte de delincuentes de ransomware.

Las criptomonedas se basan en una cadena de bloques descentralizada que proporciona un registro transparente de todas las transacciones que se han realizado utilizando esa moneda. La cadena de bloques es mantenida por una red peer-to-peer en lugar de una autoridad central (como ocurre con la moneda convencional). En principio, los registros de transacciones incluidos en la cadena de bloques son inmutables, verificables y están distribuidos de forma segura en toda la red, lo que brinda a los usuarios plena propiedad y visibilidad de los datos de las transacciones. Estas propiedades de la cadena de bloques se basan en un “mecanismo de consenso” seguro y no manipulable en el que los nodos independientes de la red “aprueban” o “acuerdan” qué transacciones agregar a la cadena de bloques.

Hasta ahora, las criptomonedas como Bitcoin se han basado en el llamado mecanismo de consenso de “prueba de trabajo”, en el que la autorización de transacciones implica la resolución de problemas matemáticos complejos (el trabajo). A largo plazo, este enfoque es insostenible porque da como resultado la duplicación de esfuerzos y un uso evitable de energía a gran escala.

La alternativa, que ahora se está convirtiendo en una realidad, es un mecanismo de consenso de “prueba de participación”. Aquí, las transacciones son aprobadas por validadores que han apostado dinero y reciben una recompensa financiera por validar las transacciones. El papel del trabajo ineficiente es sustituido por un interés financiero. Si bien esto soluciona el problema energético, significa que grandes cantidades de dinero apostado se ven involucradas en la validación de las transacciones criptográficas.

Ethereum

La existencia de este dinero apostado supone una nueva amenaza para algunas criptomonedas de prueba de participación. Hemos centrado nuestra atención en Ethereum, una criptomoneda descentralizada que establece una red de igual a igual para ejecutar y verificar de forma segura el código de la aplicación, lo que se conoce como contrato inteligente.

Ethereum funciona con el token Ether (ETH) que permite a los usuarios realizar transacciones entre sí mediante el uso de estos contratos inteligentes. El proyecto Ethereum fue cofundado por Vitalik Buterin en 2013 para superar las deficiencias de Bitcoin. El 15 de septiembre de 2022, The Merge trasladó la red Ethereum de prueba de trabajo a prueba de participación, convirtiéndola en una de las primeras criptomonedas de prueba de participación destacadas.

El mecanismo de consenso de prueba de participación en Ethereum se basa en «validadores» para aprobar las transacciones. Para configurar un validador es necesario haber una apuesta mínima de 32ETH, que actualmente ronda los 60.000 dólares estadounidenses (alrededor de 43.000 libras esterlinas). Luego, los validadores pueden obtener un rendimiento financiero de su participación operando un validador de acuerdo con las reglas de Ethereum. En el momento de escribir este artículo hay alrededor de 850.000 validadores.

Hay muchas esperanzas puestas en la solución de validación «en juego», pero los piratas informáticos seguramente estarán investigando cómo pueden infiltrarse en el sistema.

En nuestro proyecto, financiado por la Fundación Ethereum, identificamos formas en que los grupos de ransomware podrían explotar el nuevo mecanismo de prueba de participación para la extorsión.

‘Slashing’

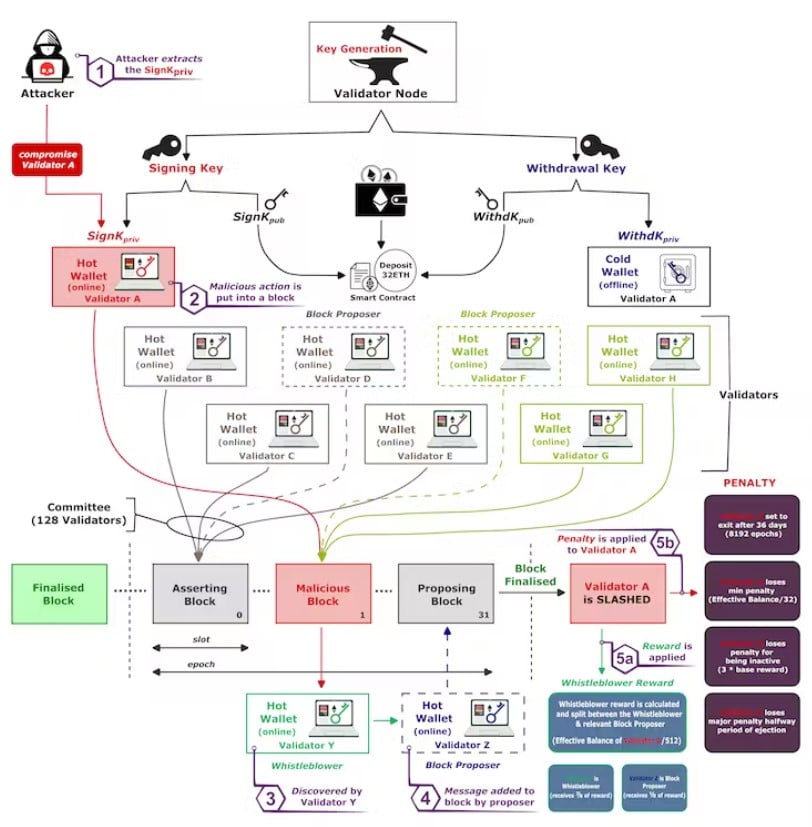

Descubrimos que los atacantes podrían explotar los validadores mediante un proceso llamado «cuchillada» (slashing). Si bien los validadores reciben recompensas por obedecer las reglas, existen sanciones financieras para los validadores que actúan de manera maliciosa. El objetivo básico de las sanciones es evitar la explotación de la cadena de bloques descentralizada.

Hay dos tipos de sanciones, la más severa de las cuales es la cuchillada. La reducción se produce por acciones que no deberían ocurrir por accidente y que podrían poner en peligro la cadena de bloques, como proponer que se agreguen bloques en conflicto a la cadena de bloques o intentar cambiar la historia.

Las sanciones por reducción son relativamente severas y el validador pierde una parte significativa de su apuesta, al menos 1ETH. De hecho, en el caso más extremo, el validador podría perder toda su participación (32ETH). El validador también se verá obligado a salir y ya no actuará como validador. En resumen, si se reduce un validador, hay grandes consecuencias financieras.

Para realizar acciones, a los validadores se les asignan claves de firma únicas que, en esencia, demuestran quiénes son ante la red. ¿Supongamos que un delincuente se apoderara de la clave de firma? Luego, podrían chantajear a la víctima para que pagara un rescate.

Diagrama de flujo que muestra lo complicado que se vuelve cuando hay un ataque de extorsión contra validadores de prueba de participación, como Ethereum.

Un ‘contrato inteligente’

La víctima puede mostrarse reacia a pagar el rescate a menos que exista una garantía de que los delincuentes no aceptarán su dinero y no devolverán o liberarán la clave. Después de todo, ¿qué puede impedir que los delincuentes pidan otro rescate?

Una solución que hemos encontrado (que se remonta al hecho de que el ransomware se ha convertido en realidad en un tipo de negocio operado por delincuentes que quieren demostrar que tienen una reputación «honesta») es un contrato inteligente.

Este contrato automatizado puede redactarse de manera que el proceso sólo funcione si ambas partes “cumplen” su parte del trato. Por lo tanto, la víctima podría pagar el rescate y tener la confianza de que esto resolverá la amenaza de extorsión directa. Esto es posible a través de Ethereum porque todos los pasos requeridos son observables públicamente en la cadena de bloques: el depósito, la señal de salida, la ausencia de corte y la devolución de la apuesta.

Funcionalmente, estos contratos inteligentes son un sistema de depósito en garantía en el que se puede retener el dinero hasta que se cumplan las condiciones previamente acordadas. Por ejemplo, si los delincuentes fuerzan el corte antes de que el validador haya salido por completo, entonces el contrato garantizará que el monto del rescate se devuelva a la víctima. Sin embargo, dichos contratos están sujetos a abusos y no hay garantía de que se pueda confiar en un contrato escrito por un atacante. Existe la posibilidad de que el contrato se automatice de forma totalmente confiable, pero aún tenemos que observar ese comportamiento y que surjan sistemas.

La amenaza de los pools de apuestas

Este tipo de estrategia de “pago y salida” es una forma eficaz para que los delincuentes extorsionen a las víctimas si pueden obtener las claves de firma del validador.

Entonces, ¿cuánto daño le haría a Ethereum un ataque de ransomware como este? Si un solo validador se ve comprometido, la penalización (y por lo tanto la demanda máxima de rescate) estaría en la región de 1ETH, que es alrededor de 1.800 dólares estadounidenses (alrededor de 1.400 libras esterlinas). Por lo tanto, para aprovechar mayores cantidades de dinero, los delincuentes deben apuntar a organizaciones o grupos de participación que sean responsables de administrar un gran número de validadores.

Recuerde que, dados los altos costos de entrada para los inversores individuales, la mayor parte de la validación en Ethereum se realizará bajo «grupos de apuestas» en los que varios inversores pueden apostar dinero colectivamente.

Para poner esto en perspectiva, Lido es el grupo de apuestas más grande en Ethereum con alrededor de 127.000 validadores y el 18% de la participación total; Coinbase es el segundo más grande con 40.000 validadores y el 6% de la participación total. En total, hay 21 grupos de apuestas que operan con más de 1000 validadores. Cualquiera de estos grupos de apuestas es responsable de decenas de millones de dólares en participación, por lo que las demandas de rescate viables también podrían ascender a millones de dólares.

Los mecanismos de consenso de prueba de participación son demasiado jóvenes para que podamos saber si la extorsión de los grupos de participación se convertirá en una realidad activa. Pero la lección general de la evolución del ransomware es que los delincuentes tienden a gravitar hacia estrategias que incentivan el pago y aumentan sus ganancias ilícitas.

La forma más sencilla en que los inversores y los operadores de grupos de apuestas pueden mitigar la amenaza de extorsión que hemos identificado es protegiendo sus claves de firma. Si los delincuentes no pueden acceder a las claves de firma, entonces no hay amenaza. Si los delincuentes solo pueden acceder a algunas de las claves (para operadores con múltiples validadores), es posible que la amenaza no sea lucrativa.

Por lo tanto, los grupos de apuestas deben tomar medidas para proteger las claves de firma. Esto implicaría una variedad de acciones que incluyen: dividir los validadores para que una infracción solo afecte a un pequeño subconjunto; intensificar la seguridad cibernética para evitar intrusiones y procesos internos sólidos para limitar la amenaza interna de que un empleado divulgue las claves de firma.

El mercado de pools de apuestas para criptomonedas como Ethereum es competitivo. Hay muchos grupos de apuestas, todos los cuales ofrecen servicios relativamente similares y compiten en precio para atraer inversores. Estas fuerzas competitivas y la necesidad de reducir costos pueden conducir a medidas de seguridad relativamente laxas. Por lo tanto, algunos grupos de apuestas pueden resultar un objetivo relativamente fácil para los delincuentes.

En última instancia, esto sólo puede resolverse con regulación, mayor conciencia y que los inversores en los pools de apuestas exijan altos niveles de seguridad para proteger su participación.

Desafortunadamente, la historia del ransomware sugiere que será necesario detectar ataques de alto perfil antes de tomar la amenaza lo suficientemente en serio. Es interesante contemplar las consecuencias de un incumplimiento significativo de un grupo de apuestas. Es de suponer que la reputación del grupo de apuestas se vería gravemente afectada, por lo que su viabilidad en un mercado competitivo es cuestionable. Un ataque también puede tener implicaciones para la reputación de la moneda.

En el caso más grave, podría provocar el colapso de la moneda. Cuando eso sucede, como sucedió con FTX en 2022 luego de otro ataque de piratería informática, se producen efectos en cadena en la economía global.

Llegaron para quedarse

El ransomware será un desafío en los próximos años, si no décadas.

Una posible visión del futuro es que el ransomware se convierta en parte de la vida económica normal y las organizaciones enfrenten la constante amenaza de ataques, con pocas consecuencias para las bandas de ciberdelincuentes, en gran medida anónimas, detrás de las estafas.

Para prevenir esas consecuencias negativas necesitamos una mayor conciencia de la amenaza. Entonces los inversores podrán tomar decisiones más informadas sobre en qué grupos de apuestas y monedas invertir. También tiene sentido tener un mercado con muchos grupos de apuestas, en lugar de un mercado dominado por sólo unos pocos grandes, ya que esto podría aislar a la moneda de posibles ataques.

Más allá de las criptomonedas, la prevención implica invertir en ciberseguridad en una variedad de formas, desde la capacitación del personal y una cultura organizacional que respalde la notificación de incidentes. También implica invertir en opciones de recuperación, como respaldos efectivos, experiencia interna, seguros y planes de contingencia probados y comprobados.

Lamentablemente, las prácticas de seguridad cibernética no están mejorando como cabría esperar en muchas organizaciones y esto deja la puerta abierta a los ciberdelincuentes. Esencialmente, todos deben mejorar en ocultar y proteger sus claves digitales e información confidencial si queremos tener una oportunidad contra la próxima generación de atacantes de ransomware.

–

Este artículo fue publicado por The Conversation, con el título ‘International ransomware gangs are evolving their techniques. The next generation of hackers will target weaknesses in cryptocurrencies‘.

Si quieres recibir en tu celular esta y otras noticias de Venezuela y el mundo descarga Telegram, ingresa al link https://t.me/primerinforme y dale click a +Unirme.